Oбщие вопросы

В последнее время прослушивание телефонных разговоров переросло в настоящую промышленную отрасль. Почти во всех странах разведагенства, различные частные фирмы или даже частные лица регулярно стараются прослушивать телефонные разговоры и могут завладеть важной политической, военной или экономической информацией.

Прослушивание телефонных разговоров широко распространена, она стала неконтролируемой и несложной, поэтому нельзя быть уверенным в конфиденциальности Ваших телефонных разговоров и SMS сообщений. Оборудование для прослушивания сотовых телефонов так подешевело, что его стали использовать даже при решении мелких экономических конфликтов. Поэтому единственным разумным решением этой проблемы является шифрование телефонных разговоров и SMS сообщений.

Однако обеспечение секретности телефонных разговоров с помощью сложного и на первый взгляд надёжного шифрования — весьма трудная задача. «Патентованные» или «секретные» алгоритмы различной сложности, шифрование информации являются привычными в телекоммуникации, однако они бессильны перед мощными компьютерами. Этот недостаток стараются скрыть с помощью различных рекламных трюков, призывом поверить в «секретность алгоритмов» или же в правительственные законы и постановления, подготовленные теми же разведучереждениями, которые подозреваются в прослушивание телефонных разговоров.

Теперь уже есть надёжный способ обеспечения конфиденциальности телефонных разговоров. Оценить его Вы можете сами или Ваши консультанты. GSMK Cryptophone — первые безопасные сотовые, спутниковые и стационарные телефоны, исходные тексты микропрограммы которых публично объявлены для независимой оценки экспертов. Желая достовериться в сложности шифрования телефонных разговоров, а также в том, что их прослушивание невозможно даже с разрешения GSM-оператора, Вы можете заказать оценку независимых экспертов. Вам не надо слепо верить нашим утверждениям, что эти телефоны безопасны, Вы и Ваши эксперты могут убедиться в этом сами.

Телефоны GSMK Cryptophone, в отличие от образцов телефонов других производителей, не „черные ящики» с крупицей информации о них. Мы предоставим Вам всю техническую информацию даже перед приобретением этого телефона. Теперь можно быть твёрдо уверенным — пользоваться телефоном стало безопасно!

При создании телефонов GSMK Cryptophone для шифрования телефонных разговоров были использованы хорошо изученные алгоритмы шифрования и алгоритм генерации ключей шифровки, создан длинный кодовый ключ. GSMK Cryptophone зашифрует Ваши телефонные разговоры и SMS сообщения двумя, по мнению криптографов, сложнейшими алгоритмами шифрования — AES256 и Twofish. Используемые в этих телефонах технологии шифрования телефонных разговоров и SMS сообщений будут надежны еще долгие годы.

Уязвимость сетей GSM

Давно известно, что в сетях GSM используемые стандартные алгоритмы шифровки ненадежны. Теперь даже непрофессиональные взломщики могут недорого приобрести оборудование для расшифровки алгоритмов шифровки GSM. Во время различных конгрессов публично продемонстрировано, каким ненадежным является алгоритм шифровки GSM A5/1.

И хотя уже давно известно о ненадежности алгоритма шифровки GSM A5/1, в 2009 году созданы новые технологии, позволяющие слушать телефонные разговоры даже любителям.

Оборудование для прослушки можно приобрести за несколько тысяч евро, а программное обеспечение — даже даром. Это бесплатное программное обеспечение с открытыми исходными текстами постоянно обновляется и совершенствуется.

Пассивные системы прослушивания GSM-разговоров только улавливают телефонные разговоры, проходящие по сети GSM, а сами никаких данных не посылают, поэтому „жертва» их не может обнаружить. Не обнаруживаемые и легко транспортируемые системы пассивного прослушивания перехвачивают телефонные разговоры между сотовыми телефонами и базовой станцией GSM или между этой станцией и другими компонентами сети GSM.

Правительственные организации и отдельные лица могут приобрести различное оборудование для пассивного прослушивания GSM-разговоров. И хотя закон запрещает использование такого оборудования, его трудно обнаружить, поэтому оно фактически не контролируется. На рынке уже появились первые сканеры, улавливающие телефонные разговоры, проходящие по сети GSM. С падением цен на прослушивающее оборудование возрастает число непрофессиональных любителей подслушать чужие телефонные разговоры.

Телефоны GSMK CryptoPhone защищают их пользователей от пассивной прослушки GSM-разговоров.

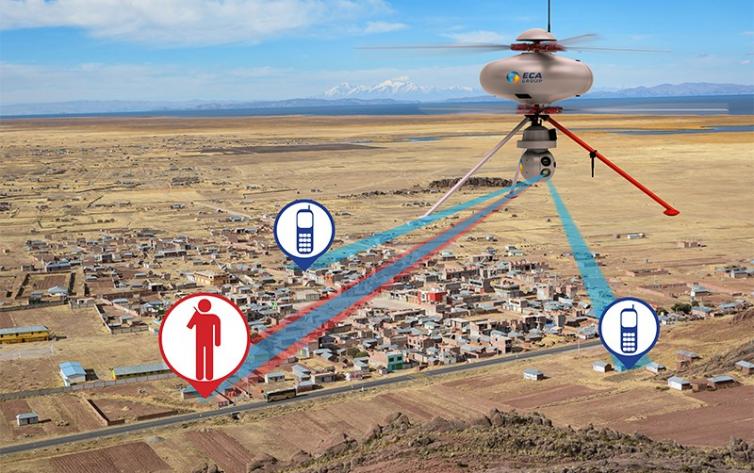

Системы активного прослушивания GSM-разговоров активно вторгаются в сеть GSM между сотовым телефоном и базовой станцией GSM. Такое оборудование, называемое IMSI-ловушкой (IMSI Catcher), состоит из передатчика и приемника и симулирует работу базовой станции GSM. Пользователь сотового телефона, подключившийся к такой мини-GSM базовой станции, думает, что пользуется услугами оператора сети GSM. Однако он заблуждается — все телефонные разговоры проходят через IMSI-ловушку. С помощью IMSI-ловушки можно установить IMEI номера всех вблизи действующих сотовых телефонов и номера их SIM карточек. Многие модели IMSI-ловушек обладают функцией, позволяющей вести прямое прослушивание телефонных разговоров. С помощью IMSI-ловушки можно легко идентифицировать телефонные звонки пользователя, их прослушивать и анализировать. IMSI-ловушки чаще всего используют в том случае, когда противник не знает номера телефона „жертвы», но знает ее местонахождение и хочет прослушивать телефоны разговоры. Ловушка IMSI осуществляют так называемый „промежуточный взлом» („man-in-the-middle-attack»), поскольку вторгается между сотовым телефоном и сетью сотовой связи. В сущности, это небольшая базовая станция GSM, которая принуждает сотовый телефон пользоваться ее услугами, а не настоящей базовой станцей. Она может установить номер телефона IMEI и номер SIM карточки, включать и выключать телефону различнык услуги сети GSM, выключать шифровку GSM A5/1 в телефоне пользователя, перехватить или сфальсифицировать SMS сообщения на сотовый телефон и с него и даже „взломать» сам телефон, скопировать имеющуюся информацию и внедрить в него вредительские программы и вирусы. В настоящее время много различных предприятий производят ловушки IMSI, причем список производителей постоянно расширяется. Для предприятий, изготавливающих оборудование для тестирования GSM сети, легко изготовить и ловушку IMSI. Даже если ловушки IMSI используются законными правоохранительными службами, подслушивается большее число абонентов, за которыми не следят. Дополнительные записи разговоров, т.е. „дополнительный улов„ часто используют для различных расследований, а в некоторых странах — как сведения для налоговой полиции. Сотовый телефон CryptoPhone позволяет защититься и от такого типа секретной прослушки. |

Технологии CryptoPhone

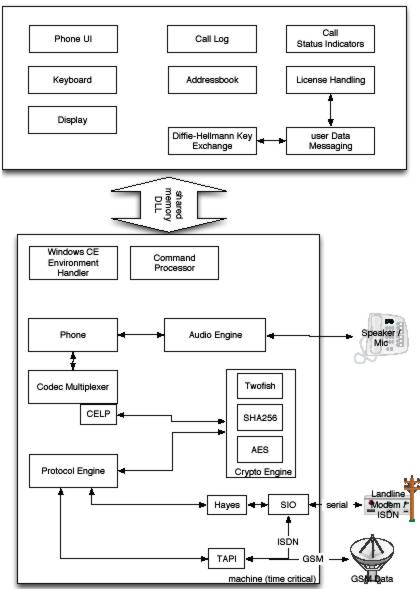

Элементарная конструкция безопасного телефона GSM следующая: голос из микрофона телефона переводится в цыфровую форму, пропускается через алгоритм сжатия голоса, шифруется и передается на другой телефон через сеть GSM или IP. Алгоритм сжатия голоса (codec) производит с голосом то же самое, что специальные алгоритмы (напр. MP3) делают с музыкой — обеспечивает ее компактность.

Телефоны CryptoPhone используют алгоритм сжатия голоса ACELP. Благодаря алгоритму сжатия голоса ACELP достигается лучшее качество звука при той же скорости выхода потока, т.е. 4 кбит/с.

Качество звука телефонного разговора в телефонах CryptoPhone приравнивается к качеству разговоров по спутниковому телефону. Обратите внимание, что общее качество звука телефонного разговора зависит от качества сигнала GSM, поэтому в зоне низкой мощности сигнала GSM качество звука ухудшится. В некодированном телефонном разговоре качество звука телефонного разговора при движении телефона из зоны базовой станции GSM, ухудшается и вы начинаете терять фрагменты разговора. При использовании телефона CryptoPhone в этих же условиях возрастает запаздывание телефонного разговора. Легко понимаемые символы на экране телефона CryptoPhone показывают силу сигнала GSM и качество/запаздывание телефонного разговора.

Все телефонные разговоры по телефону CryptoPhone несколько запаздывают, будто ваш разговор направлен через спутниковую связью. Это большей частью связано с тем, как сети GSM обрабатывают передачу данных. Для обеспечения безопасного канала связи между двумя телефонами CryptoPhone используется передача данных вместо режима передачи голоса. Запаздывание является побочным эффектом передачи данных через GSM, и с этим ничего не поделаешь. Все кодирующее оборудование GSM одинаково страдает от такого эффекта. А телефон CryptoPhone еще несколько увеличивает этот эффект, причина которого — перевод голоса в цыфровую форму и его последующее шифрование.

Новейшие модели телефонов CryptoPhone IP для передачи данных используют любые беспроводные сети IP и подсоединяются к ним через GPRS, EDGE, 3G, 4G, WiFi или спутниковую интернетную связь.

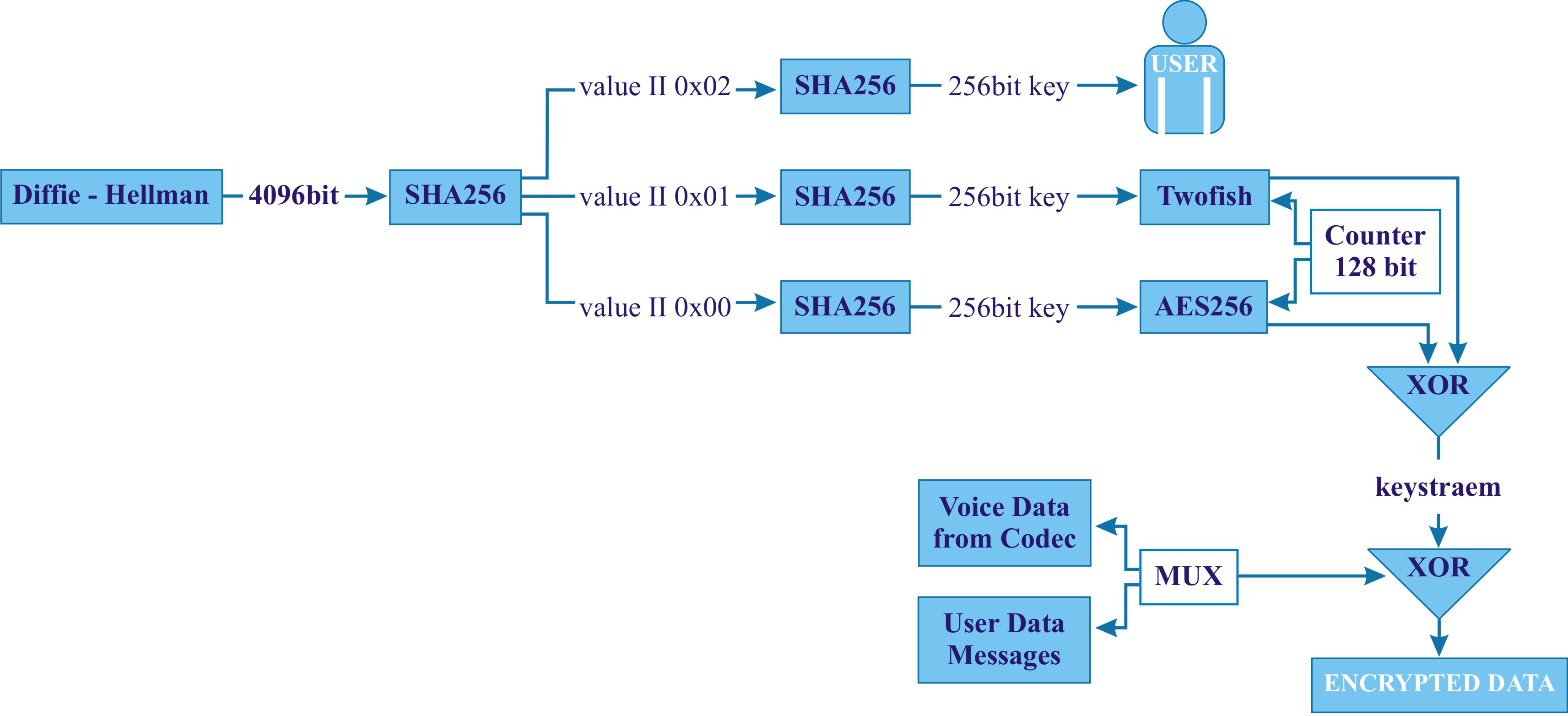

Все телефонные разговоры в телефонах CryptoPhone шифруются посредством ключа шифровки длиной в 256 битов и алгоритмов шифрования потока данных AES256 и Twofish. При шифровании SMS/интернет сообщений эти алгоритмы шифрования реализаваны в режиме CCM. Совместное использование AES256 и Twofish позволяет достичь более надежного шифрования, чем использование только одного алгоритма. Если произойдет невероятное и в одном из алгоритмов обнаружится слабое место, то второй алгоритм обеспечит достаточно надежную защиту. Применение двух очень надежных алгоритмов шифрования — уникальная особенность телефонов CryptoPhone. Эти технологии позволят пользователям телефонов CryptoPhone чувствовать себя безопасно не только в ближайшие месяцы или годы, но и в ближайшие десятилетия будут устойчивы перед методами декодирования и криптоанализа. Сеансовый ключ кодирования в 256 битов создается когда два телефона обмениваются публичными ключами алгоритма Diffie-Hellman в 4096 битов. Для каждого сеанса связи генерируется новый ключ кодирования. Ключ кодирования SMS/интернет сообщений хранится в Зашифровнной Базе Данных телефона.

Схема шифрования телефонных разговоров:

В телефон внедрена укрепленная и модифицырованная операционная система Android®. Эта операционная система хорошо изучена, известны все ее свойства, что позволяет ее широко использовать в устройствах шифровки и передачи голоса. Созданная на основе операционной системы Android® система была выбрана в качестве первой платформы телефонов CryptoPhone, которая позволила нам обеспечить защиту программного обеспечения в постоянной памяти (ROM) и устранить ненужные функции.

Мы понимаем, что использование любой платформы Android® сопряжено с угрозами безопасности, поэтому приняли меры по уменьшению этих угроз. Мы устранили прикладные программы, стеки коммуникации и часть операционной системы, которые необязательны для работы телефона CryptoPhone но из-за которых могут возникнуть проблемы с безопасностью. В наших первых телефонах CryptoPhone IP, появившихся в 2008 году, уже была укреплена и модифицырована операционная система Android®. Однако мы и дальше реагировали на все сообщения о вновь обнаруженных слабых местах этой операционной системы и элиминировали все замеченные неполадки. Так мы будем действовать и впредь.

Во избежание возможного программного взлома, мы запрещаем внедрять в телефон CryptoPhone программное оборудование третьих стран. Мы не можем обезопасить телефон, если пользователь загрузить в негопрограммы, зараженные вирусами. Пользователь несет ответственность за те дополнительные программы, которые он загружает в телефон.

Схема программного обеспечения телефонов CryptoPhone:

Исходные тексты микропрограммы телефонов CryptoPhone

Исходные тексты микропрограмы, которые могут анализировать эксперты программного обеспечения и компьютерной безопасности, описывают работу телефона CryptoPhone. Криптография и защита данных — точная наука, поэтому самая простая ошибка может означать наличие серьезного дефекта оборудования. Покупатели защищенных от прослушивания устройств связи опасаются не только ошибок в программнос обеспечении, но и так называемых „задних дверей», которые производители могут оставить специально. Такие „задние двери» позволяют определенным людям постоянно прослушивать шифрованные телефонные разговоры (напр. если во время сеанса связи получают ключ кодирования или его часть).

„Задние двери» можно внедрить в систему кодирования даже без ведома производителя оборудования, достаточно лишь одного недобросовестного программиста, чтобы скомпрометировать всё оборудование.

Стараясь этого избежать, мы даем возможность всем желающим пересмотреть исходные тексты микропрограммы наших изделий. Даже если вы сами не понимаете исходные тексты микропрограммы, вас может успокоить известие, что широкая университетская общественность, которая любит вызовы, старается найти недостатки в наших изделиях. Поэтому любые „задние двери» или ошибки программирования будут в конце концов обнаружены усердными студентами или специалистами по компьютерной безопасности. Разумеется, мы очень стараемся, чтобы создать высококачественный продукт. Кроме того, мы попросили нескольких известнейших в мире консультантов по компьютерной безопасности пересмотреть основные места исходных текстов микропрограммы. Результаты этой постоянно происходящей оценки опубликованы. Поэтому теоретически вам совершенно не обязательно нам доверять, потому что вы сами все можете проверить. Такой процесс публичного пересмотра исходных текстов микропрограммы — единственный надежный метод, позволяющим нам убедиться в том, что нашим программистам платим деньги только одни мы ;-).

Мы можем лишь предполагать, что другие производители что-то скрывают. Они могут бояться конкуренции или же хотят защитить свои так называемые „тайные алгоритмы». Одним из лучших свойств нашего изделия является то, что у нас нет таких тайн, поэтому мы приглашаем каждого производителя выпускать изделия согласно опубликованному нами протоколу. Мы верим в открытые стандарты, к которым могут присоединиться любые производители, пока они производят свои изделия, а не пробуют скопировать объявленные нами исходные тексты микропрограммы.

Некоторые производители криптографического оборудования, также торгующие защищенными от прослушивания телефонами, тайно сотрудничают с разведслужбами и заинтересованными частными организациями. Некоторые производители даже не пользуются публично проверенными и стандартизированными алгоритмами кодирования (таким, как Diffie-Helman, SHA256, AES и Twofish, которые используем мы), однако используют „фирменные» алгоритмы, которые не подвергались публичной оценке и сертификации. Несколько „фирменных» алгоритмов, которые не проверялись и не оценивались публично, были легко преодолены в прошлом (напр., алгоритм СОМР128, который используют во многих сетях GSM для установления аутентичности пользователя), поэтому метод „фирменного кодирования» считается ненадежным.

В телефонах CryptoPhone внедрены только публично объявленные, хорошо известные и тщательно проверенные университетским криптографическим обществом алгоритмы.

Мы предприняли ряд мер, удостоверяющих в том, что вы получите правильную микропрограмму. Исходные тексты микропрограмы телефонов CryptoPhone хранятся в специальном компьютере, и только один наш надежный программист может делать в их изменения, поскольку никто другой не может к нему подключится. После того, как независимые эксперты проведут оценку защищенности, несколько специалистов по компьютерной безопасности перед выпуском каждой версии микропрограммы и ее использованием в производстве телефонов CryptoPhone компилируют исходные тексты микропрограммы и публично объявляют полученный машинный код и криптографические SHA256 коды (hash) использованных исходных текстов микропрограммы.

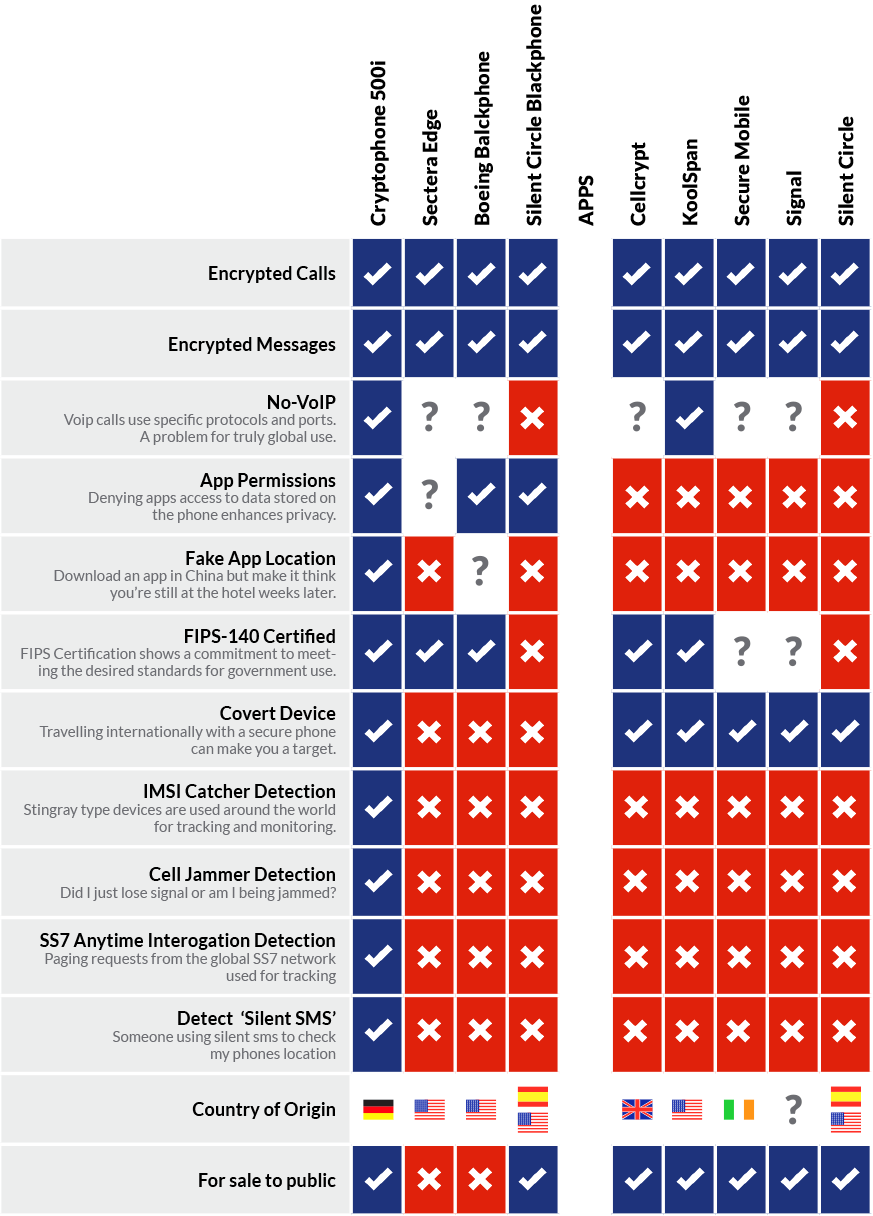

Сравнение телефонов CryptoPhone с другими безопасными телефонами

UAB «Darseta» является поставщиком оборудования и технологий, предназначенных для правохранительных органов и агентур национальной безопасности.

UAB "Darseta"

Адрес: Žiemių g. 4-28,

Каунас, Литва

Телефон: +370 685 38839

Эл. почта: darseta[@]darseta.lt

Мы работаем: 9h-18h