Oбщие вопросы

CryptoPhone — это телефоны сотовой, стационарной и спутниковой связи, которые защищают телефонные разговоры от прослушки, а SMS/интернет сообщения — от посторонних глаз. Желая защитить приватность телефонных разговоров и SMS/интернет сообщений, оба партнера должны пользоваться телефонами CryptoPhone.

Телефоны CryptoPhone защищают телефонные разговоры и SMS/интернет сообщения от посторонних лиц, пытающихся перехватить информацию в сетях сотовой связи. Телефоны CryptoPhone обеспечивают безопасность телефонных разговоров и SMS/интернет сообщений, поскольку вся информация надежно зашифрована на пути ее передачи между двумя телефонами CryptoPhone. Также телефоны CryptoPhone защищают операционную систему и все работающие программы от дистанционного взлома, а также модуль радиокоммуникаций (BaseBand) от атака через радио канал.

Современные сложные телекоммуникационные системы не позволяют предвидеть путь передачи телефонных разговоров внутри сети GSM. Телефонные разговоры и SMS/интернет сообщения зачастую передаются некодированными через направленные радио антенны (действующие в микроволновом диапазоне) и их прослушку можно вести с помощью несложной аппаратуры. Нередко в целях экономии телефонные разговоры направляют через сети связи или через GSM оператора, чьи стандарты безопасности информации весьма сомнительны. Чтобы причинить вред Вашему бизнесу достаточно лишь одного недобросовестного работника предприятия связи. С помощью аппаратуры под названием „IMSI catcher» (ловушка IMSI) любой может слушать телефонные разговоры по сотовому телефону. IMSI ловушку можно приобрести по интернету, причем спрос на эти устройства постоянно растет.

Всех этих опасностей можно избежать, используя телефоны CryptoPhone.

Если Вы работаете с секретной информацией, раскрытие которой может навредить Вам или Вашим клиентам, Вы должны пользоваться телефоном CryptoPhone. Если же Вы, разговаривая по телефону, подумали: „Надеюсь, что нас никто не слышал», то Вы также должны пользоваться телефоном CryptoPhone. Если Вы когда-нибудь говорили по телефону о сделке ценой в сто тысяч или более евро, то Вы должны были пользоваться телефоном CryptoPhone.

Нашы типичные клиенты — это руководители предприятий, юристы, финансисты, банкиры, специалисты по созданию и обьединению предприятий, консультанты (управление, платежи, безопасность), журналисты, работники правопорядка, управленцы, врачи, частные сыщики, правительственные организации, международные организации и другие люди, для которых очень важно сохранить конфиденциальность телефонных разговоров.

Телефоны CryptoPhone предоставляют всестороннюю защиту телефонных разговоров и SMS/интернет сообщений. В настоящее время это наилучшее в мире решение защиты коммуникаций.

Телефонами CryptoPhone очень легко пользоваться.

Исходные тексты (source code) микропрограммы телефона CryptoPhone опубликованы и постоянно просматриваются консультантами по компьютерной безопасности.

Телефоны CryptoPhone создавались без правительственного участия и капитала, и никаким посторонним лицам нет доступа к закодированной связи и кодовому ключу.

Телефоны CryptoPhone созданы на базе стандартных сотовых телефонов и аксессуары к ним можно приобрести в компьютерных салонах.

Группа, создавшая телефон CryptoPhone работает над этим проектом уже 20 лет. Для претворения в жизнь этого проекта был проведен опрос лучших во всем мире специалистов по компьютерной безопасности. С самого начала работы стало ясно: исходные тексте микропрограмы должны быть свободно доступны для криптографического/университетского сообщества (и широкой общественности), чтобы найти и как можно скорее устранить ошибки и „задние двери». Насколько нам известно, в настоящее время нет никаких других телефонов сотовой, стационарной и спутниковой связи с таким особо высоким уровнем защиты от прослушивания и дистанционного взлома.

Вопросы о прослушивании телефонных разговоров

Не все GSM операторы могут позволить себе иметь „стационарные линии связи», соединяющие их антенны с коммутаторной станцией на улице и остальной сетью GSM. Если Вы когда-нибудь видели мачту антенны базовой станции GSM, то могли заметить, что сбоку некоторых антенн прикреплены маленькие „тарелочки» или „направленные антенны». Это направленные антенны (действующие в диапазоне микроволн), которые обеспечивают связь с остальной частью сети GSM.

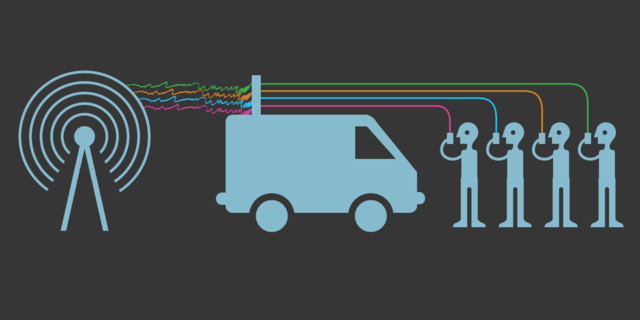

Все телефонные разговоры, передаваемые этими антеннами до места, в котором они передаются на линии стационарной связи, чаще всего посылаются незакодированными. В этом месте сигнал может быть легко перехвачен. Противник может перехватить радиосигнал с этой микроволновой антенны и одновременно прослушивать множество телефонных разговоров. Коммерческое оборудование для такой тайной прослушки можно купить через интернете. Прослушка в микроволновом диапазоне обычно используется, когда надо прослушать телефонные разговоры неподвижного „объекта» (напр., разговоры, происходящие в бюро конкурентов). Используя этот метод, можно эффективно следить за предприятием, поскольку сотрудники одного предприятия чаще всего пользуются услугами одного оператора сотовой связи. Поэтому, только одна перехваченная линия микроволновой связи может раскрыть все телефонные разговоры по сотовым телефонам, происходящие в здании.

Для этого достаточно на пути микроволнового сигнала или недалеко установить на крыше автомобилья маленькую антенну, подключить приемник широкого диапазона и специальное оборудование для разделения каналов и записи. Посольства зарубежных стран пользуются в своих владениях прослушиванием микроволновых сигналов, желая узнать, что происходит в стране. Обычно посольства иностранных государств располагаются вблизи предпринимательских и правительственных зданий, поэтому прослушка такого типа дает немало информации. Поскольку волны, излучаемые антеннами микроволновой связи, распространяются под достаточно широким углом, такие сигналы можно улавливать очень чувствительными приемниками даже вне зоны прямой связи.

NSA (Агентура национальной безопасности, спецслужба США, занимающаяся электронной разведкой) имеет возможность использовать и спутниковые системы перехвата микроволновой связи. Поскольку направленный микроволновый луч не останавливается возле принимающей его антенны, а распространяется дальше в начальном направлении, он может быть перехвачен из космоса с помощью спутника, используемого в определенном месте.

Сотовый телефон CryptoPhone позволяет защититься и от такого типа секретной прослушки.

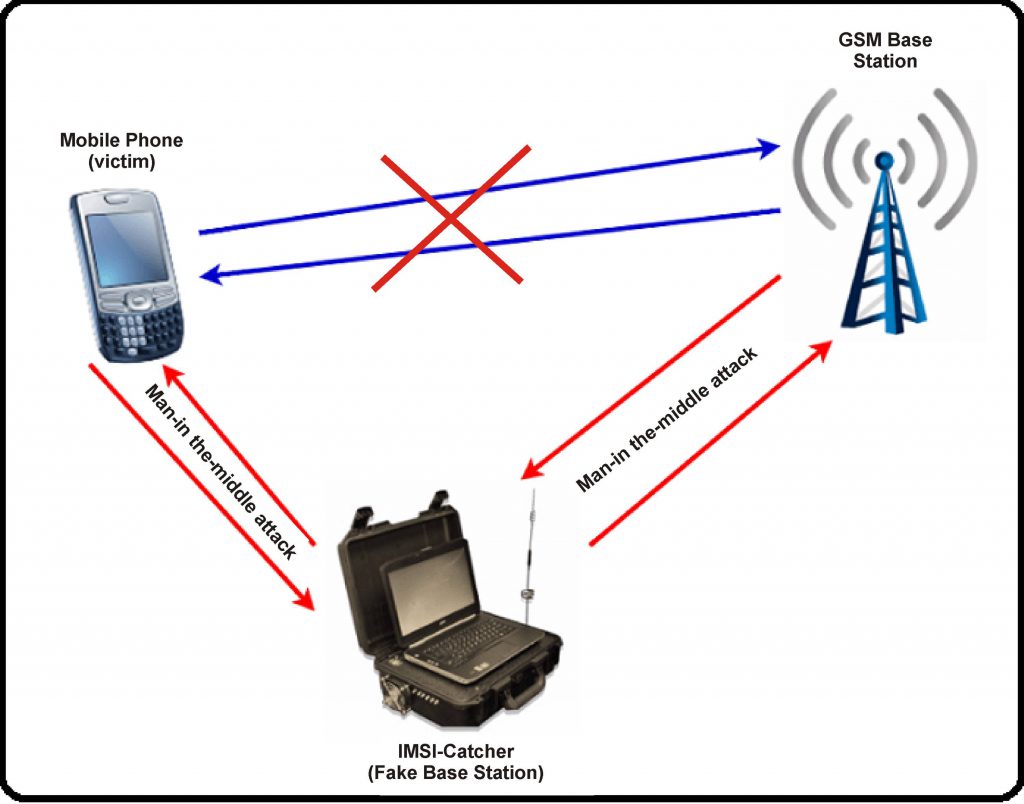

Системы активного прослушивания GSM-разговоров активно вторгаются в сеть GSM между сотовым телефоном и базовой станцией GSM. Такое оборудование, называемое IMSI-ловушкой (IMSI Catcher), состоит из передатчика и приемника и симулирует работу базовой станции GSM. Пользователь сотового телефона, подключившийся к такой мини-GSM базовой станции, думает, что пользуется услугами оператора сети GSM. Однако он заблуждается — все телефонные разговоры проходят через IMSI-ловушку. С помощью IMSI-ловушки можно установить IMEI номера всех вблизи действующих сотовых телефонов и номера их SIM карточек. Многие модели IMSI-ловушек обладают функцией, позволяющей вести прямое прослушивание телефонных разговоров. С помощью IMSI-ловушки можно легко идентифицировать телефонные звонки пользователя, их прослушивать и анализировать. IMSI-ловушки чаще всего используют в том случае, когда противник не знает номера телефона „жертвы», но знает ее местонахождение и хочет прослушивать телефоны разговоры.

Ловушка IMSI осуществляют так называемый „промежуточный взлом» („man-in-the-middle-attack»), поскольку вторгается между сотовым телефоном и сетью сотовой связи. В сущности, это небольшая базовая станция GSM, которая принуждает сотовый телефон пользоваться ее услугами, а не настоящей базовой станцей. Она может установить номер телефона IMEI и номер SIM карточки, включать и выключать телефону различнык услуги сети GSM, выключать шифровку GSM A5/1 в телефоне пользователя, перехватить или сфальсифицировать SMS сообщения на сотовый телефон и с него и даже „взломать» сам телефон, скопировать имеющуюся информацию и внедрить в него вредительские программы и вирусы.

В настоящее время много различных предприятий производят ловушки IMSI, причем список производителей постоянно расширяется. Для предприятий, изготавливающих оборудование для тестирования GSM сети, легко изготовить и ловушку IMSI.

Даже если ловушки IMSI используются законными правоохранительными службами, подслушивается большее число абонентов, за которыми не следят. Дополнительные записи разговоров, т.е. „дополнительный улов„ часто используют для различных расследований, а в некоторых странах — как сведения для налоговой полиции.

Сотовый телефон CryptoPhone позволяет защититься и от такого типа секретной прослушки.

За последние десятилетия тайная прослушивание телекоммуникаций стала большой промышленной отраслью. Спецслужбы всех стран регулярно пытаются тайно прослушивать телефонные разговоры, из которых можно узнать ценную политическую, экономическую или военную информацию. Наиболее известная сеть тайного прослушивания „Echelon» создана в США совместно с Великобританией. Согласно отчету рабочей группы Парламента Евросоюза об оценке научных и технологических возможностей (Scientific and Technological Options Assessment; STOA), эта мировая разведывательная сеть работает как огромный пылесос, который, пользуясь огромным количеством антенн во всем мире, специальной системы спутников и другими средствами тайно прослушивает телефонные разговоры, передаваемые по подводным и наземным кабелям, тайно подсоединяется к станциям — коммутатором связи, высасывая таким образом огромное количество информации. Мощные компьютеры, работающие по специальным алгоритмам, используются для оценки телефонных разговоров, электронной почты, SMS-сообщений и факсов, а данные, соответствующие специфическим критериям, пересылаются аналитикам и хранятся в базах данных. Система „Echelon» — пример лишь одной системы тайного слежения такого типа.

Сегодня даже малые страны имеют собственные разветвленные станции прослушивания телефонных разговоров и слежения. Они также пытаются найти подход к системам тайного прослушивания крупных стран, предлагая взамен военные базы, инфраструктуру и свои результаты прослушивания. Обычно цели этих сетей прослушивания не конкретизируются. Всё больше ресурсов выделяется на экономический шпионаж, даже в странах, которые за это платят для осуществления своих более или менее благородных целей. Если Вы думаете, что такие системы используются редко, напр., в случае угрозы национальной безопасности, Вы глубоко заблуждаетесь. Тайное прослушивание телефонных разговоров стало для разведки и государственных спецслужб обычным способом добычи информации о каждом человеке, который хоть немного вмешивается в политику и предпринимательство. Договоры между разведслужбами позволяют обойти местные законы, запрещающие прослушивать своих граждан. Если NSA желает прослушать разговор гражданина США, она просит об этом правительство Великобритании, чтобы ее разведслужбы GCHQ провели тайное прослушивание и записали телефонные разговоры в общую базу данных, которой пользуются обе службы.

Другие возможные „слухачи», интересующиеся чужими телефонными разговорами, работают на различных предприятиях связи. Все операторы GSM сетей имеют оборудование для прослушивания телефонных разговоров, которое предназначено для „устранения проблем в сети» и „обнаружения случаев мошенничества». Этими возможностями регулярно пользуются недобросовестные сотрудники предприятия связи, которые в целях своей наживы продают сведения о телефонных разговорах криминальным преступникам и промышленным шпионам.

Частные детективы также регулярно и незаконно пытаются прослушать телефонные разговоры, используя различные средства, и таким образом служат промышленному шпионажу, предпринимательской разведке и разжиганию экономических распрей между конкурирующими предприятиями. Часто крупные предприятия имеют своих специалистов и оборудование для тайного прослушивания. Это особенно актуально в таких областях бизнеса, как добыча и переработка нефти, полезных ископаемых, рыболовство, объединение и приобретение предприятий, банковские инвестиции.

Правоохранительные институции приобретают в последнее время постоянно растущий потенциал прослушивания телефонных разговоров, в то же время уменьшаются ограничения в этой сфере. Почти во всех случаях, даже при законном прослушивании, в „сети слежения» попадает большое число невиновных людей (так называемый „дополнительный улов»). Даже если законы страны требуют, чтобы невиновным людям сообщалось о слежке за ними, зачастую это не выполняется. Во многих странах правовой надзор за прослушиванием телефонных разговоров в лучшем случае слаб, и его регулярно по разным причинам игнорируют. Нет никакого основания верить правоохранительным институциям, когда они заверяют, что прослушивание телефонных разговоров ведется очень редко и только в рамках закона. Все больше доказательств того, что безмерное прослушивание телефонных разговоров чаще ведется необоснованно или при малейших подозрениях.

Системы тайного прослушивания, редназначенные для институций правопорядка, нередко бывают устроены так, что провести независимую проверку их использования невозможно. Даже такая простая статистика, как число прослушанных телефонных разговоров, обычно засекречена. Оборудование тайного прослушивания, предназначенное для органов правопорядка, нередко продается предприятиям сомнительной репутации. Почти все производители такого оборудования тесно связаны с зарубежными разведслужбами. Практически всё законное оборудование тайного прослушивания снабжено средствами дальнего технадзора, поэтому можно полагать, что внем есть оставлены „задние двери». Такой подход является интересным обьектом обмена на международном рынке развединформацией.

В различных странах „законное прослушивание» трактуют по-разному. В странах диктатуры и малоразвитой демократии законно прослушивать всех и всегда. Технологии тайного прослушивания можно свободно приобрести на рынке, их широко используют даже в небогатых странах мира. Было бы наивно утверждать, что термин „законное прослушивание» автоматически означает прослушивание на законной и правовой основе.

Во-первых, кодирование в сети GSM используется только для защиты телефонного разговора в эфире между базовой станцией GSM и сотовым телефоном. Во всей дальнейшей части сети GSM (где могут быть и беспроводные линии) телефонный разговор больше нет защиты кодированием.

Во-вторых, уже не раз было доказано, что GSM -кодирования недостаточно для защиты телефонных разговор даже в эфире. Операторы GSM утверждают, что в их сетях нельзя прослушать телефонные разговоры, поскольку там используется фирменный алгоритм кодирования А5. Они часто забывают, что используемые в настоящее время варианты алгоритма А5 ненадежны, а эксперты по безопасности многократно доказали, что такого кодирования недостаточно для того, чтобы преградить путь решительно настроенному „слухачу» телефонных разговоров.

Теперь используются четыре режима кодирования А5:

- Режим А5/0 означает, что вовсе нет никакого кодирования. Даже при обычной работе сети GSM этот режим иногда используется при наличии технических проблем или наружных помех. В некоторых странах во время „кризисов» операторы сети связи были вынуждены вернуться в режим А5/0. Находящаяся между сетью GSM и сотовым телефоном ловушка IMSI также может переключить телефон в режим А5/0. Некоторые операторы сети связи переключаются на режим А5/0, чтобы сэкономить несколько каналов линии связи при большой нагрузке сети. Согласно требованиям технологической спецификации GSM, сотовый телефон должен показывать пользователю, когда кодирование находится в режиме А5/0, однако во многих моделях телефонов это требование не соблюдается.

- А5/1 — режим кодирования, используемый в Европе и других странах запада. Он несколько надежнее режима А5/2, однако не настолько, чтобы устоять перед компьютерными технологиями, доступными многим неправительственным организациям.

- А5/2 — режим кодирования, используемый в Австралии и еще в нескольких странах. Он многократно был декодирован в реальном времени с помощью стандартного персонального компьютера.

- А5/3 — алгоритм кодирования, который будет внедрен в сетт и телефоны сотовойой связи следующего поколения. Утверждают, что этот алгоритм надежнее А5/2. Разумеется, даже используя режим кодирования А5/3, вы все еще можете подвергаться „промежуточному взлому», например, при использовании ловушки IMSI, а телефонные разговоры все равно будут кодироваться только в эфире, а не в всей сети. За последние годы было опубликовано несколько математических открытий, которые позволяют сократить компьютерное время, требуемое для декодирования телефонных разговоров GSM. Поскольку алгоритмы кодирования, используемые в технологии GSM, самая применяемая в настоящее время система кодирования в мире, они являются весьма привлекательной мишенью для шифровальщиков и математиков.

Телефоны CryptoPhone защитят ваши телефонные разговоры от тайного прослушивания такого типа.

Вопросы о технологиях CryptoPhone

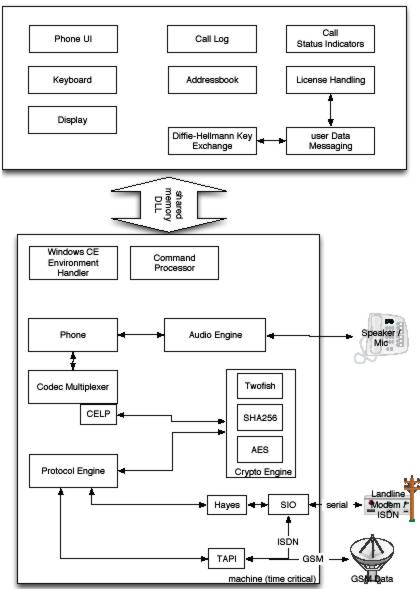

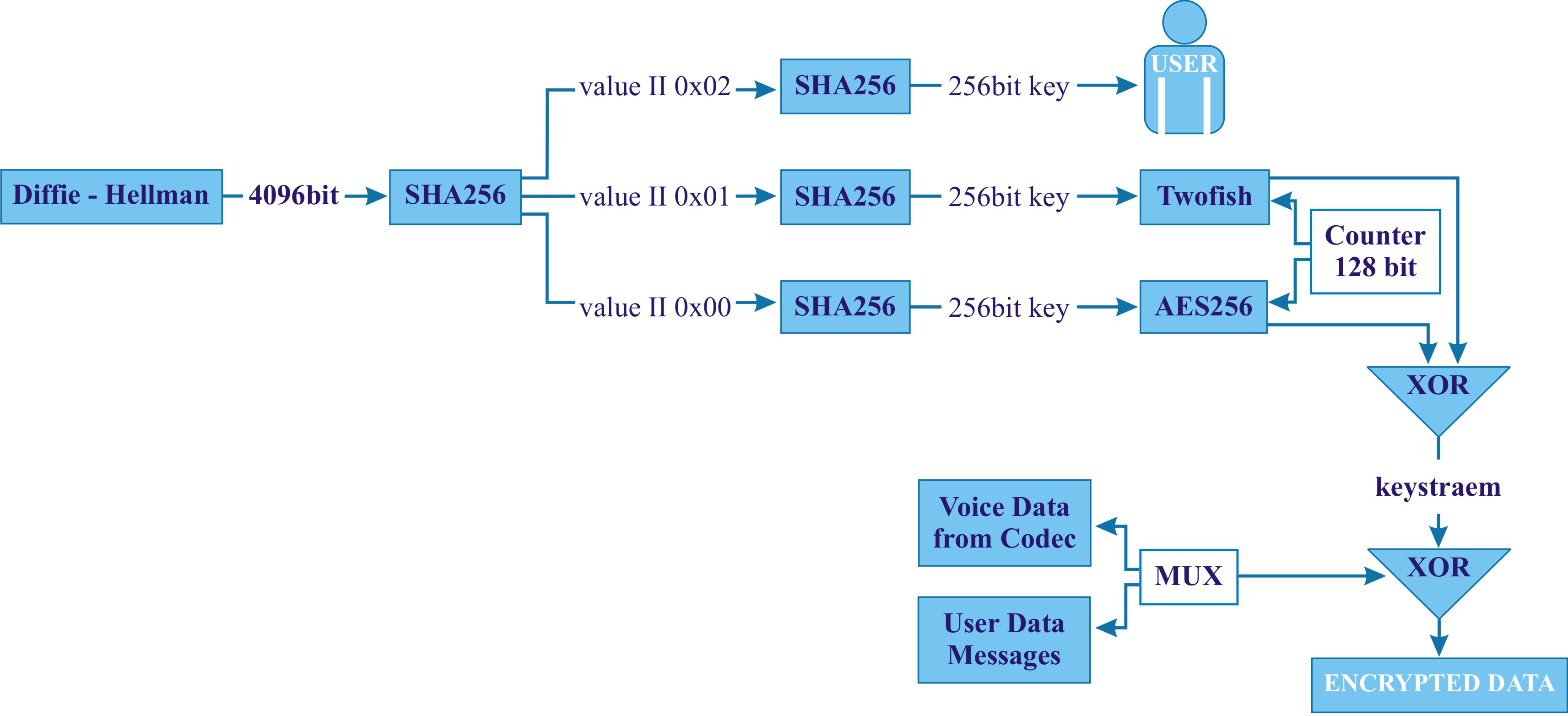

Все телефонные разговоры в телефонах CryptoPhone шифруются посредством ключа шифровки длиной в 256 битов и алгоритмов шифрования потока данных AES256 и Twofish. При шифровании SMS/интернет сообщений эти алгоритмы шифрования реализаваны в режиме CCM. Совместное использование AES256 и Twofish позволяет достичь более надежного шифрования, чем использование только одного алгоритма. Если произойдет невероятное и в одном из алгоритмов обнаружится слабое место, то второй алгоритм обеспечит достаточно надежную защиту. Применение двух очень надежных алгоритмов шифрования — уникальная особенность телефонов CryptoPhone. Эти технологии позволят пользователям телефонов CryptoPhone чувствовать себя безопасно не только в ближайшие месяцы или годы, но и в ближайшие десятилетия будут устойчивы перед методами декодирования и криптоанализа. Сеансовый ключ кодирования в 256 битов создается когда два телефона обмениваются публичными ключами алгоритма Diffie-Hellman в 4096 битов. Для каждого сеанса связи генерируется новый ключ кодирования. Ключ кодирования SMS/интернет сообщений хранится в Зашифровнной Базе Данных телефона.

Схема шифрования телефонных разговоров:

Элементарная конструкция безопасного телефона GSM следующая: голос из микрофона телефона переводится в цыфровую форму, пропускается через алгоритм сжатия голоса, шифруется и передается на другой телефон через сеть GSM или IP. Алгоритм сжатия голоса (codec) производит с голосом то же самое, что специальные алгоритмы (напр. MP3) делают с музыкой — обеспечивает ее компактность.

Телефоны CryptoPhone используют алгоритм сжатия голоса ACELP. Благодаря алгоритму сжатия голоса ACELP достигается лучшее качество звука при той же скорости выхода потока, т.е. 4 кбит/с.

Качество звука телефонного разговора в телефонах CryptoPhone приравнивается к качеству разговоров по спутниковому телефону. Обратите внимание, что общее качество звука телефонного разговора зависит от качества сигнала GSM, поэтому в зоне низкой мощности сигнала GSM качество звука ухудшится. В некодированном телефонном разговоре качество звука телефонного разговора при движении телефона из зоны базовой станции GSM, ухудшается и вы начинаете терять фрагменты разговора. При использовании телефона CryptoPhone в этих же условиях возрастает запаздывание телефонного разговора. Легко понимаемые символы на экране телефона CryptoPhone показывают силу сигнала GSM и качество/запаздывание телефонного разговора.

Все телефонные разговоры по телефону CryptoPhone несколько запаздывают, будто ваш разговор направлен через спутниковую связью. Это большей частью связано с тем, как сети GSM обрабатывают передачу данных. Для обеспечения безопасного канала связи между двумя телефонами CryptoPhone используется передача данных вместо режима передачи голоса. Запаздывание является побочным эффектом передачи данных через GSM, и с этим ничего не поделаешь. Все кодирующее оборудование GSM одинаково страдает от такого эффекта. А телефон CryptoPhone еще несколько увеличивает этот эффект, причина которого — перевод голоса в цыфровую форму и его последующее шифрование.

В телефон внедрена укрепленная и модифицырованная операционная система Android®. Эта операционная система хорошо изучена, известны все ее свойства, что позволяет ее широко использовать в устройствах шифровки и передачи голоса. Созданная на основе операционной системы Android® система была выбрана в качестве первой платформы телефонов CryptoPhone, которая позволила нам обеспечить защиту программного обеспечения в постоянной памяти (ROM) и устранить ненужные функции.

Мы понимаем, что использование любой платформы Android® сопряжено с угрозами безопасности, поэтому приняли меры по уменьшению этих угроз. Мы устранили прикладные программы, стеки коммуникации и часть операционной системы, которые необязательны для работы телефона CryptoPhone но из-за которых могут возникнуть проблемы с безопасностью. В наших первых телефонах CryptoPhone IP, появившихся в 2008 году, уже была укреплена и модифицырована операционная система Android®. Однако мы и дальше реагировали на все сообщения о вновь обнаруженных слабых местах этой операционной системы и элиминировали все замеченные неполадки. Так мы будем действовать и впредь.

Во избежание возможного программного взлома, мы запрещаем внедрять в телефон CryptoPhone программное оборудование третьих стран. Мы не можем обезопасить телефон, если пользователь загрузить в негопрограммы, зараженные вирусами. Пользователь несет ответственность за те дополнительные программы, которые он загружает в телефон.

Механизм обновления микропрограмм телефона CryptoPhone криптографически защищен и очень надежен.

Вопросы об исходных текстах микропрограммы телефонов CryptoPhone

Исходные тексты микропрограмы, которые могут анализировать эксперты программного обеспечения и компьютерной безопасности, описывают работу телефона CryptoPhone. Криптография и защита данных — точная наука, поэтому самая простая ошибка может означать наличие серьезного дефекта оборудования. Покупатели защищенных от прослушивания устройств связи опасаются не только ошибок в программнос обеспечении, но и так называемых „задних дверей», которые производители могут оставить специально. Такие „задние двери» позволяют определенным людям постоянно прослушивать шифрованные телефонные разговоры (напр. если во время сеанса связи получают ключ кодирования или его часть).

„Задние двери» можно внедрить в систему кодирования даже без ведома производителя оборудования, достаточно лишь одного недобросовестного программиста, чтобы скомпрометировать всё оборудование.

Стараясь этого избежать, мы даем возможность всем желающим пересмотреть исходные тексты микропрограммы наших изделий. Даже если вы сами не понимаете исходные тексты микропрограммы, вас может успокоить известие, что широкая университетская общественность, которая любит вызовы, старается найти недостатки в наших изделиях. Поэтому любые „задние двери» или ошибки программирования будут в конце концов обнаружены усердными студентами или специалистами по компьютерной безопасности. Разумеется, мы очень стараемся, чтобы создать высококачественный продукт. Кроме того, мы попросили нескольких известнейших в мире консультантов по компьютерной безопасности пересмотреть основные места исходных текстов микропрограммы. Результаты этой постоянно происходящей оценки опубликованы. Поэтому теоретически вам совершенно не обязательно нам доверять, потому что вы сами все можете проверить. Такой процесс публичного пересмотра исходных текстов микропрограммы — единственный надежный метод, позволяющим нам убедиться в том, что нашим программистам платим деньги только одни мы ;-).

Мы можем лишь предполагать, что другие производители что-то скрывают. Они могут бояться конкуренции или же хотят защитить свои так называемые „тайные алгоритмы». Одним из лучших свойств нашего изделия является то, что у нас нет таких тайн, поэтому мы приглашаем каждого производителя выпускать изделия согласно опубликованному нами протоколу. Мы верим в открытые стандарты, к которым могут присоединиться любые производители, пока они производят свои изделия, а не пробуют скопировать объявленные нами исходные тексты микропрограммы.

Некоторые производители криптографического оборудования, также торгующие защищенными от прослушивания телефонами, тайно сотрудничают с разведслужбами и заинтересованными частными организациями. Некоторые производители даже не пользуются публично проверенными и стандартизированными алгоритмами кодирования (таким, как Diffie-Helman, SHA256, AES и Twofish, которые используем мы), однако используют „фирменные» алгоритмы, которые не подвергались публичной оценке и сертификации. Несколько „фирменных» алгоритмов, которые не проверялись и не оценивались публично, были легко преодолены в прошлом (напр., алгоритм СОМР128, который используют во многих сетях GSM для установления аутентичности пользователя), поэтому метод „фирменного кодирования» считается ненадежным.

В телефонах CryptoPhone внедрены только публично объявленные, хорошо известные и тщательно проверенные университетским криптографическим обществом алгоритмы.

Мы предприняли ряд мер, удостоверяющих в том, что вы получите правильную микропрограмму. Исходные тексты микропрограмы телефонов CryptoPhone хранятся в специальном компьютере, и только один наш надежный программист может делать в их изменения, поскольку никто другой не может к нему подключится. После того, как независимые эксперты проведут оценку защищенности, несколько специалистов по компьютерной безопасности перед выпуском каждой версии микропрограммы и ее использованием в производстве телефонов CryptoPhone компилируют исходные тексты микропрограммы и публично объявляют полученный машинный код и криптографические SHA256 коды (hash) использованных исходных текстов микропрограммы.

Вышлите нам сообщение по электронной почте по адресу: security@cryptophone.de (желательно по кодированной электронной почте PGP, ключ которого найдете в разделе „Контакты») с подробным описанием проблемы, включая фрагменты исходных текстов микропрограммы и Вашими контактными данными. Если Вы хотите остаться анонимом, мы не против, однако дайте какие-либо координаты, по которым можно связаться с Вами по электронной почте.

Мы немедленно свяжемся с Вами, подтвердив, что получили Ваше сообщение, и сразу же начнем проверять проблему. В время проверки мы, во избежание недоразумений, назначим специалиста, который будет поддерживать с Вами связь. Мы ни в коем случае не нарушим Ваших прав быть названным человеком, обнаружившим проблему в защищенности исходного текста микропрограмы, и после публичного обьявления проблемы поместим Ваши результаты на нашем сайте (в разделе безопасности) в интернете. Однако мы очень просим Вас не объявлять Ваше открытие публично до тех пор, пока мы не представим нашим клиентам обновление программ, чтобы у них не было проблем с защищенностью телефонных разговоров. В зависимости от серьозности проблемы и ее влияния на безопасность мы постараемся, чтобы со дня обнаружения проблемы и публичного обьявления ее решения прошло не более 30 дней. Мы постоянно будем информировать Вас о ходе наших работ.

Тем, кто обнаружет серьезные изьяны в исходных текстах микропрограммы телефонов, за особую смекалку фирма GSMK „CryptoPhone» вручит солидную денежную премию и подарок. Угадайте, какой?

Вопросы купли, пользования и возврата

В странах ЕС, США, Австралии и Японии нет никаких ограничений в пользовании телефонами CryptoPhone. По нашим сведениям, телефоном CryptoPhone без никаких ограничений можно пользоваться в Индии, в большинстве стран Азии, Южной Америки и Африки. Пользоваться телефонами CryptoPhone в России и других странах СНГ запрещено.

Если Вы сомневаетесь, можно ли пользоваться телефоном CryptoPhone, мы настоятельно рекомендуем Вам проконсультироваться у квалифицированного юриста или в правительственном учреждении Вашей страны. В Литве использование сотовых телефонов регулирует Служба Регулирования Связи.

Список запрещенных стран может меняться. В некоторые страны мы специально не поставляем телефоны, поскольку должны соблюдать законы Евросоюза и/или Германии об экспортном контроле. Мы также не поставляем телефоны предприятиям, организациям и лицам, которые занесены в официально обьявленный ЕС список оказывающих поддержку терроризму. Пользоваться телефоном CryptoPhone в странах или регионах, которые публично или неформально ограничивающих кодированную связь, можно только на свой страх и риск. В странах, где такие ограничения существуют, лицо, желающее пользоваться телефоном CryptoPhone, должно приобрести все необходимые лицензии.

Телефоны CryptoPhone лучше всего заказать у официального дистрибьютора — компании UAB «Darseta». У нас Вы сможете приобрести телефон CryptoPhone по цене производителя.

Нет, покупку возвратить нельзя. Телефон CryptoPhone — устройство безопасной связи, он индивидуально упакован и надежно опломбирован, поэтому для него термин возврата в двухнедельный срок, который принят для другой, заказываемой по интернету, бытовой электроники, недействителен. Если телефон хоть раз побывал в руках клиента, мы уже не можем его продать другому клиенту, поскольку нельзя проверить все возможные изменения, которые могли бы подействовать на безопасность аппарата. Для телефона CryptoPhone действительны те же правила невозврата покупки, как например, для костюмов, индивидуальной пошивки, нижнего белья и т.д.

Мы используем несколько голографических пломб с высокой степенью защиты, а также другие процедуры, позволяющие убедиться, что Вам предоставленным устройством при транспортировке не манипулировалине. Желая проверить целостность пакета, посмотрите, не повреждены ли при транспортировке пломбы.

Мы установили гарантийный срок службы на телефоны CryptoPhone в один год. Если Вашему телефону понадобится гарантийный ремонт (что маловероятно), свяжитесь с нами по электронной почте, чтобы мы могли информировать Вас о детальной процедуре гарантийного ремонта и пересылки телефона. Будьте готовы заплатить за пересылку и безопасную упаковку. Нами заранее не одобренные посылки мы будем игнорировать и их возвращать.

Обратите внимание, что вмонтированный в телефон CryptoPhone аккумулятор может истощиться, и на него гарантия не распространяется.

Мы проведем обновление микропрограмм телефонов CryptoPhone когда это будет нужно. Обычно может быть выполнено обновление микропрограммы двух типов: обновление защищенности и обновление других программ. Обновление защищенности микропрограммы выполняется при возникновении в телефоне проблем безопасности. Обновление других программ улучшает функциональность телефона CryptoPhone.

При появлении новой версии микропрограммы, мы вас проинформируем по телефону или электронной почте. Вам понадобится лишь нажать одну клавишу на экране телефона и он подключится к серверам GSMK CryptoPhone и скачает цифровым сертификатом подтвержденную версию микропрограммы.

UAB «Darseta» является поставщиком оборудования и технологий, предназначенных для правохранительных органов и агентур национальной безопасности.

UAB "Darseta"

Адрес: Žiemių g. 4-28,

Каунас, Литва

Телефон: +370 685 38839

Эл. почта: darseta[@]darseta.lt

Мы работаем: 9h-18h